Ubiquiti đã phát hành bản cập nhật Truy cập sớm cho UniFi Network 9.0.92, bao gồm Tường lửa dựa trên vùng (ZBF)đơn giản hóa việc quản lý bảo mật mạng của quản trị viên.

Ubiquiti đã tung ra bản cập nhật Truy cập sớm UniFi Network 9.0.92, giới thiệu Tường lửa dựa trên vùng (ZBF). Bản nâng cấp quan trọng này trao quyền cho quản trị viên bộ công cụ đơn giản nhưng mạnh mẽ để quản lý bảo mật mạng. Bản cập nhật này liên quan đến các cổng và cổng đám mây mà chúng tôi đã triển khai trên Cloud Gateway Ultra thông qua Dream Machine Pro Max.

Sự đổi mới này tập trung vào việc nhóm các giao diện, chẳng hạn như Vlan, WAN và VPN, thành các vùng logic, cho phép tạo chính sách trực quan hơn, phân đoạn tốt hơn và tăng cường bảo mật.

Các tính năng và lợi ích chính

Quản lý chính sách đơn giản hóa

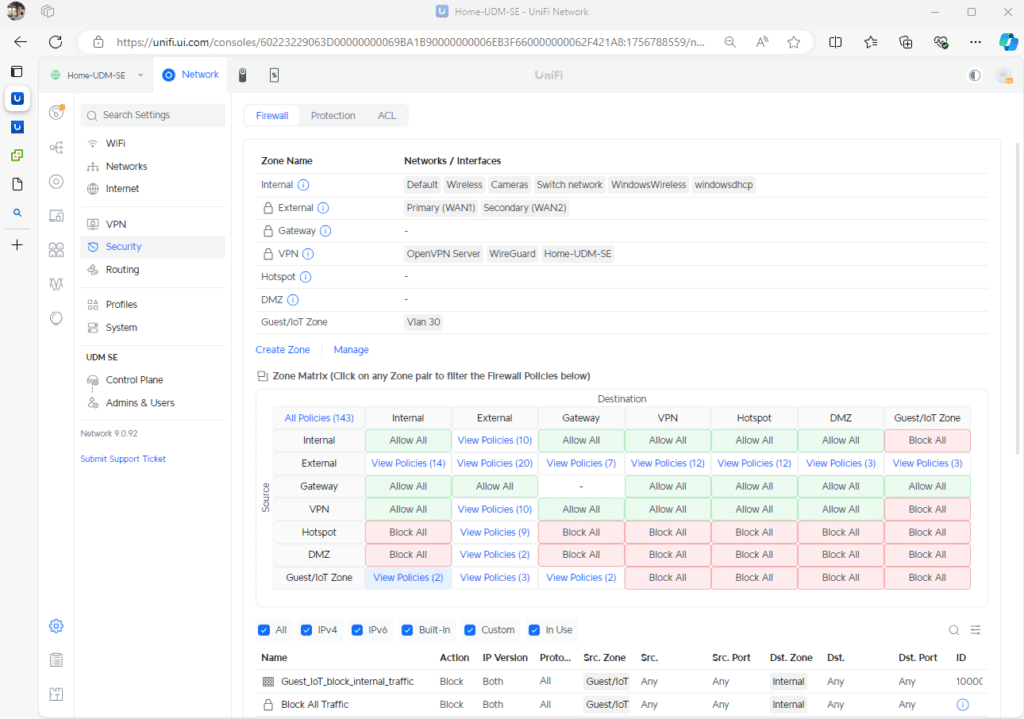

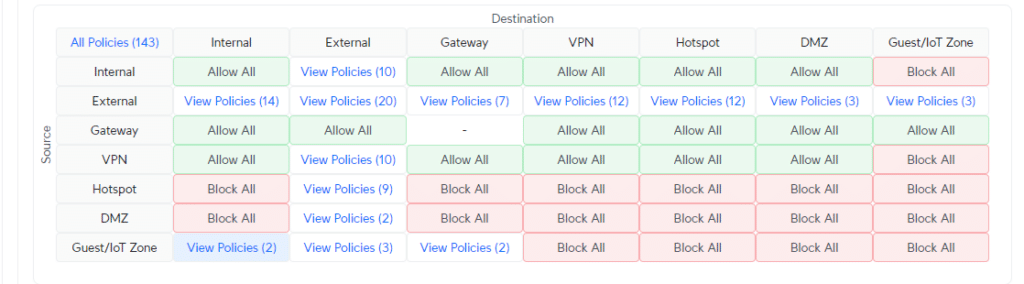

Đã qua rồi cái thời cấu hình trên mỗi giao diện có thể trở nên khó sử dụng trong các mạng phức tạp. cái mới Ma trận vùng cung cấp hình ảnh trực quan rõ ràng về luồng lưu lượng giữa các vùng, cho phép quản trị viên đánh giá và sửa đổi chính sách bảo mật một cách nhanh chóng. Cách tiếp cận trực quan này giúp việc quản lý chính sách trở nên dễ tiếp cận hơn, ngay cả đối với những quản trị viên mạng ít kinh nghiệm hơn.

Phân đoạn mạng nâng cao

ZBF của UniFi giới thiệu các vùng được xác định trước, bao gồm Nội bộ, Bên ngoài, DMZ, VPN và Điểm phát sóng, mỗi vùng được điều chỉnh cho phù hợp với nhu cầu bảo mật chung. Các vùng này đảm bảo kiểm soát chi tiết các luồng lưu lượng, cho phép quản trị viên áp dụng các quy tắc cụ thể cho các thành phần mạng khác nhau. Thiết kế này giúp cách ly các thiết bị IoT, bảo mật máy chủ dữ liệu nhạy cảm hoặc quản lý lưu lượng truy cập của khách mà không gây rủi ro cho mạng nội bộ.

Chính sách tùy chỉnh cho tính linh hoạt

Trong khi các quy tắc được xác định trước hợp lý hóa việc thiết lập, tính năng chính sách tùy chỉnh cho phép quản trị viên điều chỉnh cài đặt bảo mật theo yêu cầu riêng của tổ chức. Cho dù chặn một giao thức cụ thể, tạo ngoại lệ cho các thiết bị đáng tin cậy hay ưu tiên các loại lưu lượng truy cập, tính linh hoạt của chính sách tùy chỉnh đều đảm bảo rằng ZBF có thể thích ứng với cả những môi trường mạng phức tạp nhất.

Tầm nhìn và Kiểm soát

ZBF bao gồm các quy tắc tích hợp để bảo vệ luồng quan trọng, chẳng hạn như lưu lượng DHCP và DNS đến cổng, đảm bảo rằng các dịch vụ thiết yếu không bị gián đoạn một cách vô tình. Khả năng ghi nhật ký nâng cao thông qua nhật ký hệ thống cung cấp thông tin chi tiết về mô hình lưu lượng truy cập và các mối đe dọa tiềm ẩn. Ngoài ra, quản trị viên có thể dễ dàng sắp xếp lại các quy tắc để phản ánh các ưu tiên hoặc yêu cầu đang thay đổi, cải thiện khả năng giám sát và khả năng thích ứng.

Ứng dụng thực tế của (ZBF)

Khung ZBF được thiết kế để giảm độ phức tạp đồng thời tăng cường bảo mật, khiến nó trở thành một bổ sung có giá trị cho các tổ chức thuộc mọi quy mô.

Bảo mật mạng IoT

Các thiết bị IoT thường có khả năng bảo mật tích hợp hạn chế, khiến chúng dễ bị tấn công. Với ZBF, quản trị viên có thể đặt tất cả các thiết bị IoT vào một vùng dành riêng và tạo các chính sách:

- Chặn các thiết bị IoT truy cập vào mạng nội bộ nhạy cảm.

- Cho phép các thiết bị IoT chỉ giao tiếp với các dịch vụ hoặc tài nguyên bên ngoài cụ thể.

Cô lập lưu lượng truy cập của khách

Người dùng khách có thể bị giới hạn ở một khu vực dành riêng chỉ cho phép truy cập Internet, ngăn họ tương tác với các thiết bị nội bộ hoặc dữ liệu nhạy cảm.

Cân bằng lưu lượng truy cập bên trong và bên ngoài

Các chính sách “Từ nội bộ đến bên ngoài” được xác định trước cung cấp cách tiếp cận cân bằng, cấp quyền truy cập Internet an toàn cho người dùng nội bộ trong khi vẫn duy trì các biện pháp bảo vệ mạnh mẽ trước các mối đe dọa tiềm ẩn.

Tùy chỉnh nâng cao

Các tổ chức có thể tạo các vùng bổ sung cho các nhu cầu chuyên biệt, chẳng hạn như tách biệt môi trường của nhà phát triển, phòng thí nghiệm thử nghiệm hoặc người dùng VPN từ xa, đảm bảo kiểm soát chi tiết đối với giao tiếp giữa các vùng.

Cân nhắc triển khai

Trong khi ZBF đơn giản hóa việc quản lý tường lửa, việc lập kế hoạch cẩn thận là điều cần thiết để tránh những hậu quả không lường trước được. Quản trị viên nên:

- Hiểu hành vi của khu vực: Di chuyển mạng giữa các vùng hoặc chặn lưu lượng đến cổng (quan trọng đối với các dịch vụ như DHCP và DNS) có thể làm gián đoạn hoạt động nếu không được quản lý cẩn thận.

- Kiểm tra luồng lưu lượng truy cập: Trước khi triển khai ZBF, hãy xem xét các mẫu lưu lượng truy cập hiện tại để đảm bảo rằng các đường dẫn liên lạc thiết yếu được duy trì.

- Quy tắc kiểm tra: Việc thử nghiệm dần dần các quy tắc mới giúp ngăn chặn sự gián đoạn trên diện rộng, đặc biệt là trong các môi trường lớn hơn với mức độ tin cậy khác nhau.

- Tận dụng tính năng ghi nhật ký: Sử dụng tính năng ghi nhật ký để theo dõi tác động của các thay đổi và xác định các khu vực cần sàng lọc.

ZBF Cấu hình Ví dụ

Tường lửa dựa trên vùng (ZBF) của UniFi là một bước quan trọng trong việc đơn giản hóa và tăng cường bảo mật mạng. Việc chuyển từ cấu hình trên mỗi giao diện truyền thống sang cách tiếp cận dựa trên vùng cho phép quản trị viên tập trung vào các kết quả bảo mật có chủ ý thay vì phải vật lộn với các thiết lập phức tạp. Thiết kế trực quan và các tùy chọn tùy chỉnh mạnh mẽ khiến nó trở nên lý tưởng cho việc triển khai doanh nghiệp và quy mô nhỏ.

Để minh họa việc triển khai thực tế của nó, sau đây là ví dụ về cách thiết lập một Khu vực khách/IoT sử dụng ZBF của UniFi trong bản cập nhật mới nhất. Mục tiêu là cách ly các thiết bị khách và thiết bị IoT, đảm bảo chúng có quyền kiểm soát quyền truy cập vào các tài nguyên bên ngoài mà không gây nguy hiểm cho an ninh nội bộ.

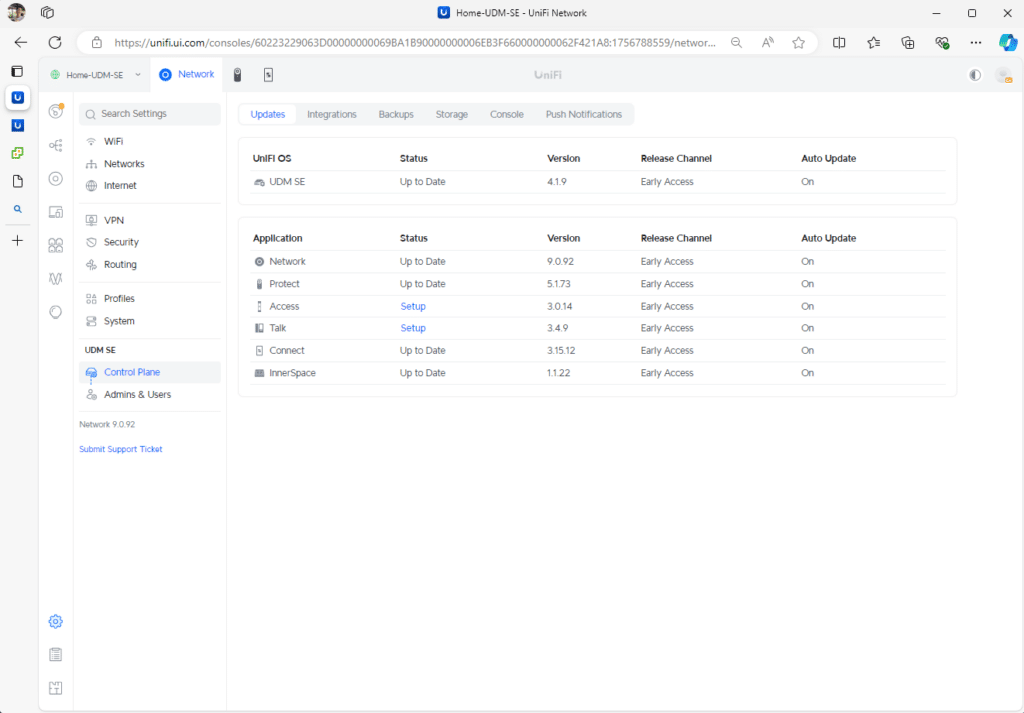

Cập nhật lên bản phát hành EA

Thực hiện theo các bước bên dưới để cập nhật lên EA Release Network 9.0.92.

-

- Đi tới Cài đặt > Mặt phẳng điều khiển > Cập nhật trong Bộ điều khiển UniFi.

- nhấp chuột Kiểm tra cập nhật hoặc cập nhật và cài đặt phiên bản EA mới nhất.

- Cho phép Truy cập sớm trong cùng một menu nếu chưa được bật.

Tiếp theo, kích hoạt Tường lửa dựa trên vùng (ZBF) bằng cách làm theo các bước bên dưới.

- Đi tới Cài đặt > Tường lửa & Bảo mật.

- Cho phép Tường lửa dựa trên vùng.

- Định cấu hình vùng và đặt chính sách lưu lượng bằng cách sử dụng Ma trận vùng.

Ví dụ về cấu hình vùng

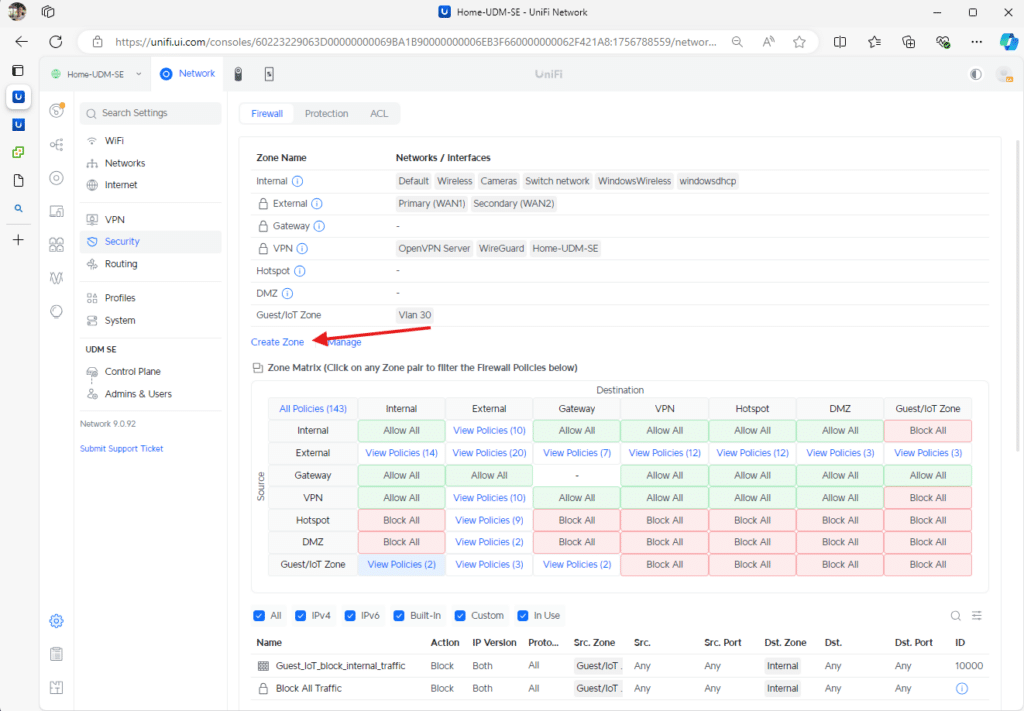

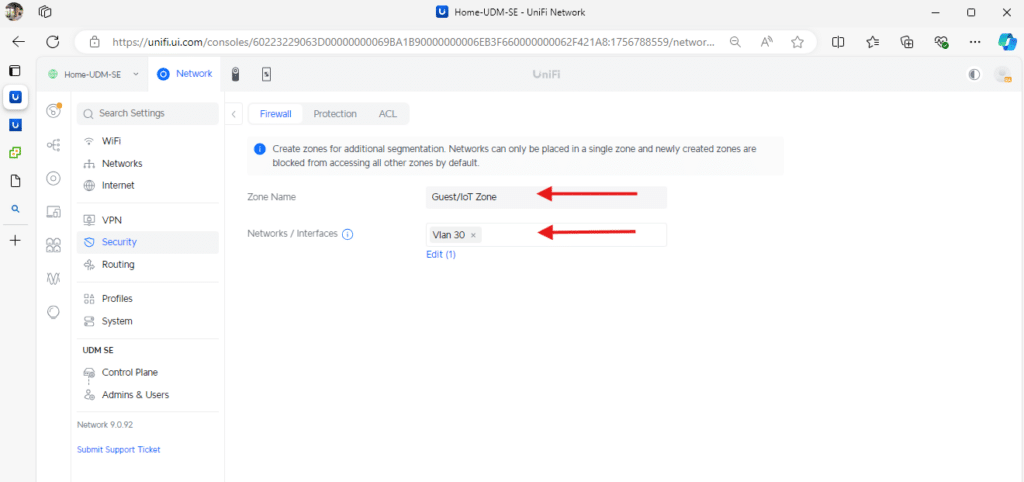

Bắt đầu bằng cách tạo một vùng mới. Đầu tiên, xem các vùng mặc định, sau đó nhấp vào Tạo vùng lựa chọn.

Nhấp vào Tạo vùng sẽ đưa bạn đến màn hình cấu hình để thiết lập vùng mới. Đối với ví dụ này, chúng tôi đặt tên nó là Khu vực khách/IoT. Điều quan trọng là đảm bảo Vlan được tạo hoặc tồn tại trước khi liên kết nó với vùng mới này. Trong ví dụ của chúng tôi, chúng tôi đã sử dụng VLAN 30. Mọi quy tắc tồn tại từ trước gắn với Vlan hoặc mạng này có thể bị tạm dừng hoặc xóa khi tạo vùng mới.

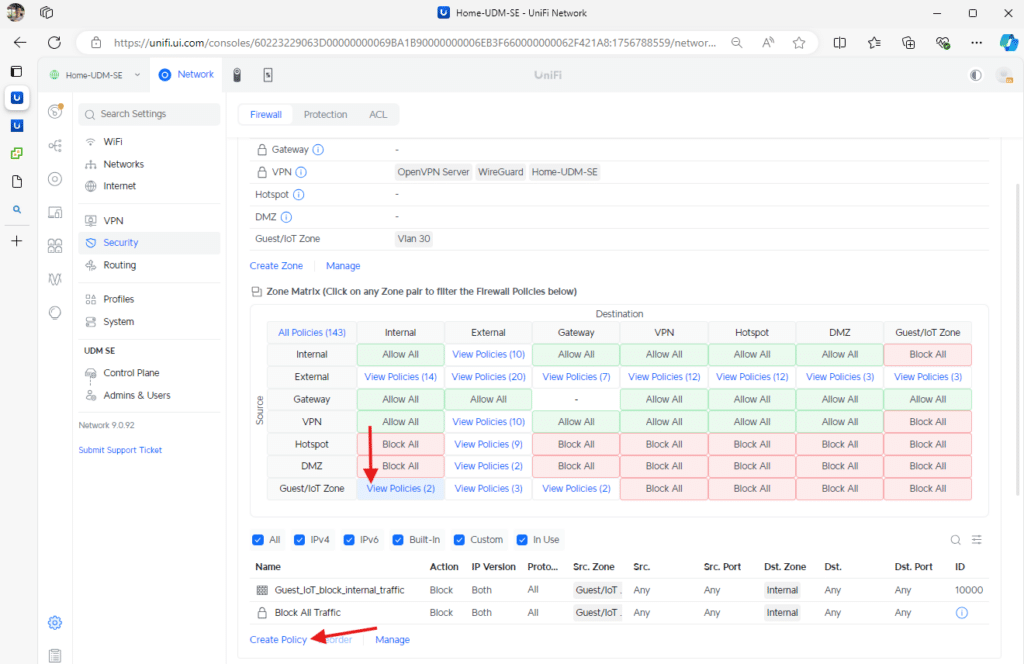

Sau khi thiết lập vùng, quay lại trang chính bằng cách nhấp vào nút quay lại ở góc trên cùng bên trái. Bạn sẽ cần ba quy tắc tường lửa để tạo mạng Khách/IoT riêng biệt, chỉ cho phép truy cập Internet trong khi chặn liên lạc của thiết bị cục bộ.

Đầu tiên, nhấp vào Quản lý. Ngoài ra, bạn có thể lọc theo hàng Khu vực khách/IoT và chọn tùy chọn đầu tiên trong cột Nội bộ. Điều này cũng sẽ hiển thị mọi quy tắc liên quan được liên kết với vùng này trên giao diện.

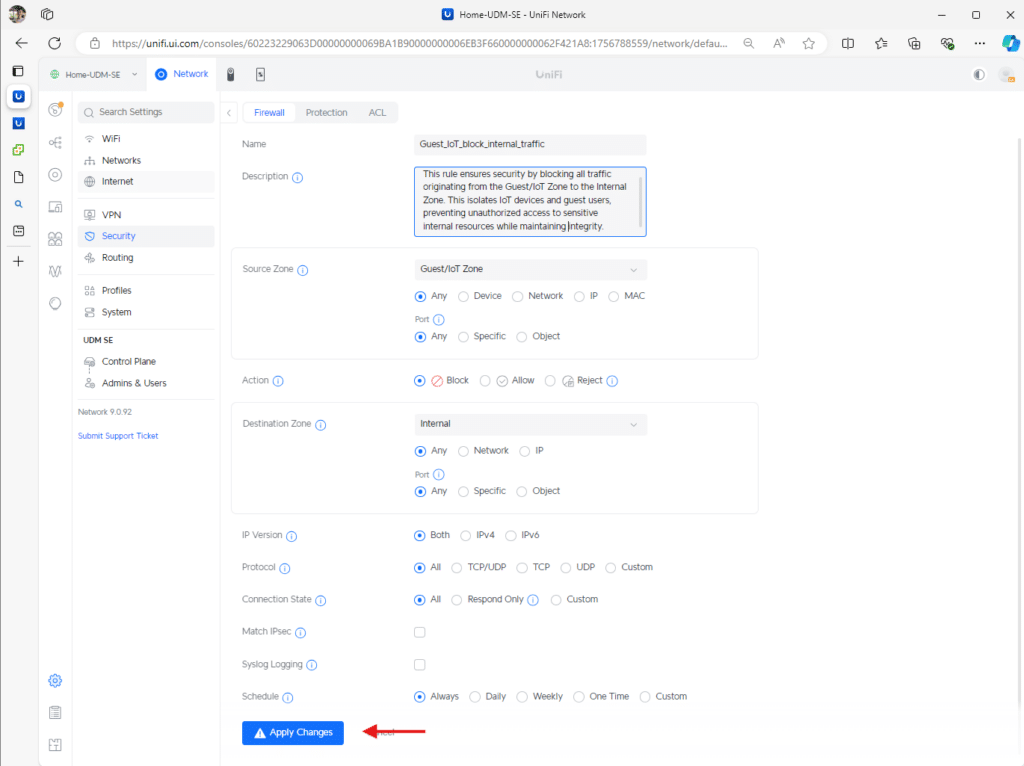

Quy tắc 1: Chặn IoT/Khách truy cập vào Khu vực nội bộ.

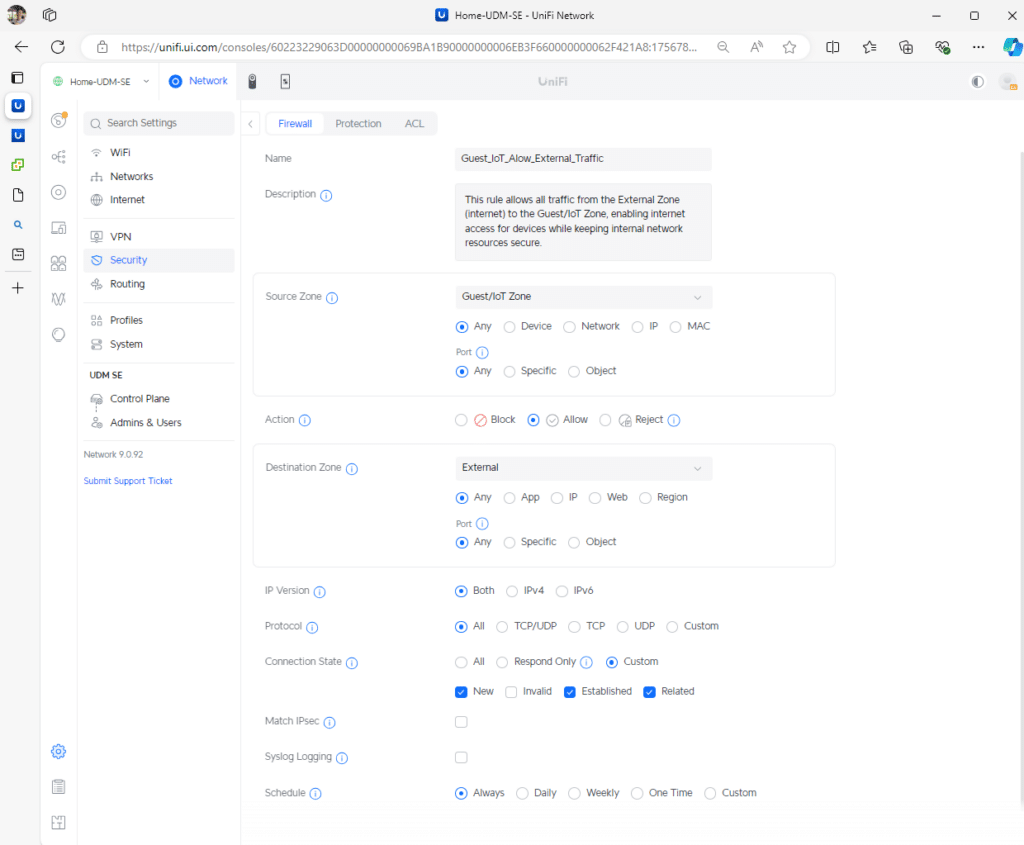

Quy tắc 2: Cho phép IoT/Khách truy cập Internet qua vùng bên ngoài:

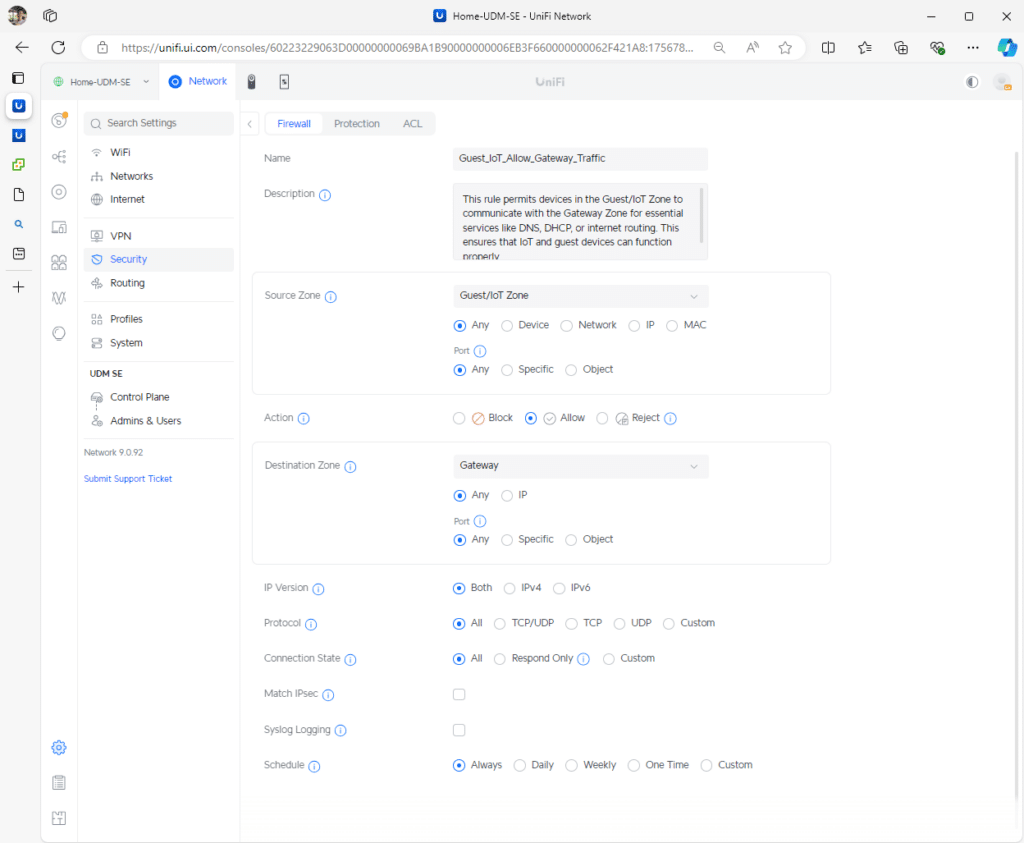

Quy tắc 3: Cho phép IoT/Guest giao tiếp với cổng cho DHCP và DNS thông qua vùng Cổng.

Quy tắc kiểm tra

Khi các quy tắc đã được tạo, chúng ta có thể tiến hành thử nghiệm. Đối với thử nghiệm này, chúng tôi sẽ sử dụng máy chủ Ubuntu 24.04.1 VM được kết nối với mạng VNET được gắn thẻ VLAN 30. VM sẽ nhận DHCP từ UDM-SE để xác nhận rằng cấu hình mạng và quy tắc vùng đang hoạt động như mong đợi.

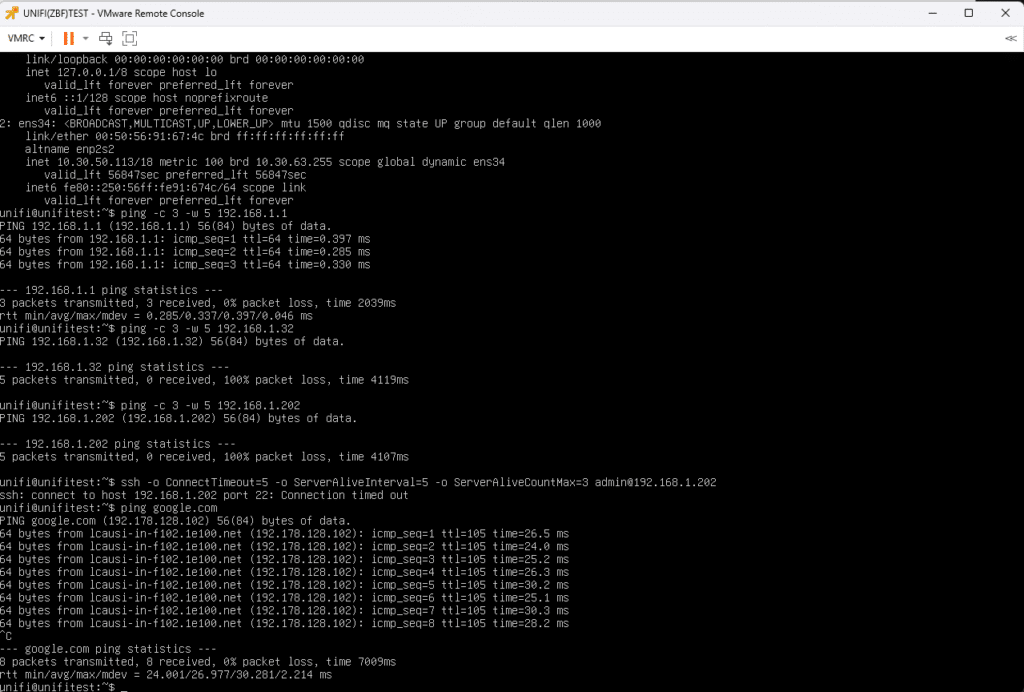

Bắt đầu bằng lệnh, ip một cho thấy Ubuntu VM đã nhận thành công hợp đồng thuê DHCP (10.30.50.113) từ mạng (10.30.0.0/18) trên VLAN 30. Thử nghiệm đầu tiên xác minh giao tiếp với cổng và chúng tôi ping thành công cổng UDM chính ( 192.168.1.1).

Tiếp theo, chúng tôi đảm bảo rằng chúng tôi bị chặn truy cập bất kỳ thiết bị nào trên mạng nội bộ. Nỗ lực ping bộ điều khiển miền tại (192.168.1.32) không thành công và điều tương tự cũng đúng khi chúng tôi cố gắng ping bộ chuyển mạch được quản lý tại (192.168.1.202). Chúng tôi đã thử kết nối SSH tới công tắc được quản lý nhưng cũng không thành công như một thử nghiệm sâu hơn. Điều này xác nhận rằng quy tắc cách ly hoạt động như mong đợi đối với vùng Khách/IoT.

Cuối cùng, hãy kiểm tra xem VM có khả năng truy cập bên ngoài hay không bằng cách ping Google, xác minh rằng mạng Khách/IoT có thể truy cập Internet trong khi vẫn cách ly với mạng nội bộ.

Kiểm tra Nmap

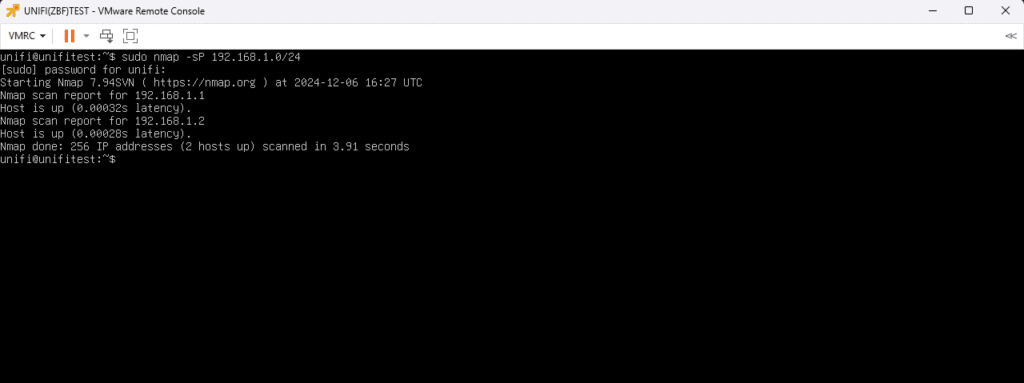

Trong thử nghiệm tiếp theo này, chúng tôi đã cài đặt Nmap bằng cách sử dụng sudo apt cài đặt nmap theo sau là lệnh sudo nmap -sP 192.168.1.0/24 để quét phạm vi mạng mặc định. Nmap là một công cụ quét mạng cho phép bạn khám phá các thiết bị trên mạng và xác định cổng nào đang mở trên chúng. Thử nghiệm này kiểm tra xem mạng Guest/IoT có được cách ly đúng cách với mạng nội bộ hay không bằng cách xác nhận rằng không có thiết bị nào trong phạm vi 192.168.1.0/24 có thể truy cập được từ mạng bị cô lập. Nó chỉ nhìn thấy cổng của chúng tôi (192.168.1.1) và Honey Pot (192.168.1.2) mà không hiển thị được 28 thiết bị khác có trong mạng mặc định.

Nó chỉ nhìn thấy cổng của chúng tôi (192.168.1.1) và Honey Pot (192.168.1.2) mà không hiển thị được 28 thiết bị khác có trong mạng mặc định.

Phần kết luận

Tường lửa dựa trên vùng mới của UniFi cung cấp cách tiếp cận trực quan và hiệu quả để phân đoạn và bảo mật mạng. Đó là tài sản quý giá cho các mạng thuộc mọi quy mô, bao gồm cả các phòng thí nghiệm như StorageReview, nơi các chuyên gia có thể tận dụng khả năng của nó. Bằng cách đơn giản hóa việc tạo các vùng biệt lập và cho phép kiểm soát lưu lượng mạnh mẽ cũng như các chính sách VPN an toàn mà không gặp sự phức tạp như truyền thống, công cụ này trao quyền cho quản trị viên thiết kế các môi trường an toàn, có thể mở rộng hỗ trợ thử nghiệm, phát triển và hoạt động hàng ngày nâng cao.

Ubiquiti (liên kết liên kết)

Tương tác với StorageReview

Bản tin | YouTube | Podcast iTunes/Spotify | Instagram | Twitter | TikTok | Nguồn cấp dữ liệu RSS